目录

LINUX SSH免密登录

即看即用

详细说明

免密登录原理

Secure Shell 免密认证登录

linux 生成密钥

windows 生成密钥

LINUX SSH免密登录

Server A 要免密登录Server B (192.168.254.129)

在Server A 上

1、生成公钥,一路enter选择默认

ssh-keygen -t rsa

2、公钥拷贝到Server B(192.168.254.129)上并授权

ssh-copy-id 192.168.254.129

3、确认能免密登录

ssh 192.168.254.129

退出:logout或exit

ssh 重启命令

systemctl restart sshd.service

ssh-copy-id 卡住问题:

解决方法:

重新打开SSH窗口

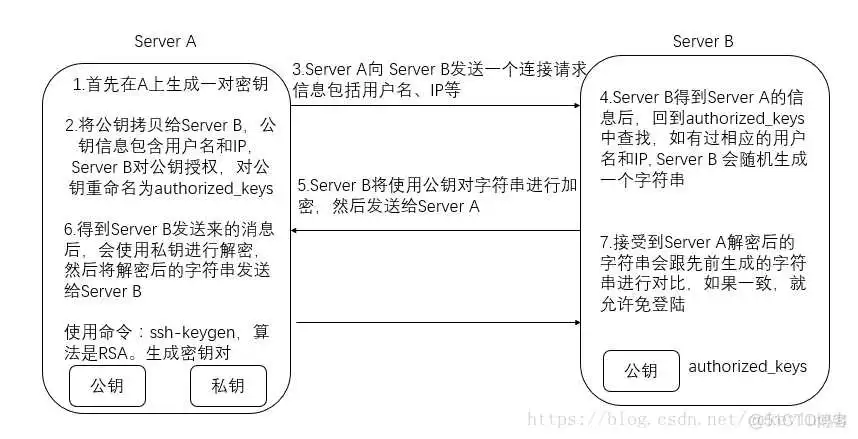

免密登录原理

Secure Shell 免密认证登录

ssh Secure shell 免密码登录简单教程:

1.ssh软件界面:选择 Edit->settings->user authentication > Keys

2. 点击“Generate New”,下一步,可选择 rsa dsa两种加密方式(选择rsa)下一步

3. 点击下一步,输入生成Key的文件名(如4251)和注释,打算使用空密码登录则Passphrase中不输入密码,下一步

4. 完成

5. 登录SSH Server,再到Edit->Settings->key下,点选刚才生成的key (4251),选择”upload”,destination的 .ssh2 改为.ssh ,下一步,选择”upload” (找不到就手动上传)

这时候,key已经传到了linux远程主机的~/.ssh 目录下,在linux上,进入到~/.ssh 目录,看到刚才传上来的4251.pub

6. 因为SSH Server是Linux,而SSH Secure Shell Client客户端上Windows,所以密钥4251.pub需要进行格式转换同时加入到authorized_keys文件中

cd ~/.ssh/

ssh-keygen -i -f xxx.pub >> authorized_keys

7. 修改sshd_config

sudo vi /etc/ssh/sshd_config

让这几项生效:

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile %h/.ssh/authorized_keys

可选择关闭输入pasword认证:

PasswordAuthentication no

8. 重启sshd服务 sudo service ssh restart

9. 连接即可,自己生成的keys在c:Users<username>AppDataRoamingSSHUserKeys中

有时候权限太开放,被拒绝执行文件,则需要将文件的权限该为0600:chmod 0600 authorized_keys

如果客户端是linux,管理多个id_rsa,避免相互覆盖的方法是,在.ssh中创建一个config

里面写:

Host 0251

User root

HostName 192.168.0.251

Port 22

IdentityFile ~/.ssh/id_rsa0-251

Host 200

User root

HostName 120.25.206.200

Port 22

IdentityFile ~/.ssh/id_rsa200

以上管理了2个id_rsa,host 是别名,即登录时ssh 192.168.0.251 可以用别名代替 ssh 0251

v01 lcx 2017.09.20

===========================================================================================

ssh 简单教程:

1.ssh软件界面:选择 Edit->settings->user authentication > Keys

2. 点击“Generate New”,下一步,可选择 rsa dsa两种加密方式(选择rsa)下一步

3. 点击下一步,输入生成Key的文件名(如4251)和注释,打算使用空密码登录则Passphrase中不输入密码,下一步

4. 完成

5. 登录SSH Server,再到Edit->Settings->key下,点选刚才生成的key (4251),选择”upload”,destination的 .ssh2 改为.ssh ,下一步,选择”upload”

这时候,key已经传到了linux远程主机的~/.ssh 目录下,在linux上,进入到~/.ssh 目录,看到刚才传上来的4251.pub

6. 因为SSH Server是Linux,而SSH Secure Shell Client客户端上Windows,所以密钥4251.pub需要进行格式转换同时加入到authorized_keys文件中

cd ~/.ssh/

ssh-keygen -i -f xxx.pub >> authorized_keys

7. 修改sshd_config

sudo vi /etc/ssh/sshd_config

让这几项生效:

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile %h/.ssh/authorized_keys

可选择关闭输入pasword认证:

PasswordAuthentication no

8. 重启sshd服务 sudo service ssh restart

9. 连接即可,自己生成的keys在c:Users\AppDataRoamingSSHUserKeys中

有时候权限太开放,被拒绝执行文件,则需要将文件的权限该为0600:chmod 0600 authorized_keys

如果客户端是linux机器,如何管理多个rsa ?

在.ssh 目录下 创建config文件,进行配置填写:

SSH Secure Shell Client用public key认证登录

依据secureCRT的经验,走了一段弯路,今天,在这里把操作流程分享一把,可能本篇看似过与简单,但如果想用这一工具的伙伴,还是值得一读的,嘿嘿…

启动:

Edit->settings->Keys

点击“Generate New”->下一步->key类型和key长度可以选择默认->下一步(20秒左右)->下一步->(文件名:起一个你能知道干嘛的名字就可以喽,注释,密码)

下一步,完成。

在这里,我们先要用“密码认证方式登录一下”

登录后,再到Edit->Settings->key下,选择”upload”按钮

点击”upload”,再通过前面用密码登录的接口来看下,有没有上传成功,

OK,文件已经上传了。我们需要手工处理一下了。

window ssh 转换成openssh 认识的格式

ssh-keygen -i -f badboy.pub>> /root/.ssh/authorized_keys

重启下ssh吧,kill –HUP `cat /var/run/sshd.pid`

再Edit->Settings->Authenticactio,只选择下面两个,就可以了。

点击“ok”,进入主界面,点击“quick connect”

点击“connect”

输入key的密码后,便可以了。

注意,你应该在server的ssh开启public认证服务,关闭password认证服务

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

PasswordAuthentication no

这样,便可以了,大家有兴趣的测试下……

linux 生成密钥

命令ssh-keygen –t rsa

私钥 id_rsa和公钥id_rsa.pub

获取本机的公钥 cat ~/.ssh/id_rsa.pub

windows 生成密钥

在Windows下查看[c盘->用户->自己的用户名->.ssh]下是否有"id_rsa、id_rsa.pub"文件,如果没有需要从第一步开始手动生成,有的话直接跳到第二步。

密钥类型可以用 -t 选项指定。如果没有指定则默认生成用于SSH-2的RSA密钥。这里使用的是rsa。

同时在密钥中有一个注释字段,用-C来指定所指定的注释,可以方便用户标识这个密钥,指出密钥的用途或其他有用的信息。所以在这里输入自己的邮箱或者其他都行,当然,如果不想要这些可以直接输入:

链接:https://www.jianshu.com/p/2790a860f151

到此这篇ssh免密不生效(ssh免密登录执行shell)的文章就介绍到这了,更多相关内容请继续浏览下面的相关推荐文章,希望大家都能在编程的领域有一番成就!

版权声明:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若内容造成侵权、违法违规、事实不符,请将相关资料发送至xkadmin@xkablog.com进行投诉反馈,一经查实,立即处理!

转载请注明出处,原文链接:https://www.xkablog.com/shellbc/76939.html