配置cdn需要向cdn厂商购买,如果这个厂商的cdn节点是只针对国内的,也就是国内用户访问时直接用离你最近的一个节点来解析,此时就是不由目标的真实ip来解析。而此时如果你购买 cdn的厂商没有国外的业务,当你作为一个国外客户端来访问时,就没有离你最近的节点,也就无法用节点来解析,此时 国外客户端访问的网页就是由真实ip提供的,也就是国外客户端ping目标时,就会拿到真实ip,多地ping同理,就是范围缩小了一点而已。

从多个地点ping目标域名,若返回的是不同的IP,则服务器确定使用了cdn,返回的IP也不是服务器的真实IP

在线多地ping站点

https://ping.chinaz.com/

https://tools.ipip.net/ping.php

(2)nslookup

进入cmd,直接输入nslookup www.xxx.com

原理同多地ping,若返回域名解析对应多个 IP 地址多半是使用了 CDN

如下示例

①有 CDN 的示例:

www.163.com

服务器: public1.114dns.com

Address: 114.114.114.114

非权威应答:

名称: 163.xdwscache.ourglb0.com

Addresses: 58.223.164.86

125.75.32.252

Aliases: www.163.com

www.163.com.lxdns.com

②无 CDN 的示例:

xiaix.me

服务器: public1.114dns.com

Address: 114.114.114.114

非权威应答:

名称: xiaix.me

Address: 192.3.168.172

(3)IP反查

IP反查时,如果此网站有非常多个不同域名,那么多半不是真实IP

(4)Nginx反向代理

如果一个ASP或者ASP.NET网站返回的头字段的Server不是IIS、而是Nginx,那么多半是用了Nginx反向代理,不是真实IP

(5)IP定位

如果IP定位是在常见CDN服务商的服务器上,那么是真实IP的可能性就微乎其微

CDN Finder工具,查找网页上使用的所有CDN的名称,找出主机名或单个URL的CDN

Cdnplanet:CDN Finder - CDN Planet

(6)工具检测

全家桶:https://github.com/k8gege/K8tools

2.绕过CDN获取真实IP

(1)DNS历史解析记录

一个网站,它的用户量肯定是由少到多的一个增长,而cdn主要是管理员为了加快网站的访问速度而部署的,所以 网站搭建之初 大概率 是没有cdn的,所以如果能查到这个网站 最早的DNS解析记录,那个解析的结果就有可能是该域名对应的真实ip

如上图,最早的解析解析是2017年的,所以59.57.252.60就有可能是目标的真实IP,但此方法不是一定的,受到查询网站和目标的各种因素影响

DNS解析记录在线网站

https://ipchaxun.com/

https://viewdns.info/iphistory/?domain=

https://site.ip138.com/

https://x.threatbook.cn/

https://sitereport.netcraft.com/?url=github.com

https://www.17ce.com/

(2)边缘业务的子域名

因为cdn收费,所以微信⼩程序,app客户端,旁站,子域名,c段这些边缘业务程序和服务基本都没有配置cdn,而他们一般和主站用的也是同一个服务器或者同一内网环境,拿到边缘业务的真实ip,一样能进一步拿到目标的真实ip

(3)证书

cdn基于证书的绕过,在域名的证书上很有可能存在目标的真实ip信息,因为如果目标站点有https证书,并且默认虚拟主机配了https证书,我们就可以找所有目标站点是该https证书的站点

查询证书的在线站点

https://crt.sh/

https://search.censys.io/

(4)邮箱服务器

cdn是不⽀持邮箱的,如果能找到他的邮箱系统,那么一般是可以拿到它的真实ip的

例如:

北京市人民政府网: www.beijing.gov.cn

北京市公务员电子邮箱系统:https://mail.beijing.gov.cn

其根域是一样的,用DNS历史解析记录查询主站,发现有很多结果,说明使用了CDN;而解析第二个邮箱系统,则发现只有一个结果,也就是该域名的真实IP

注:很多稍微大一点的站都会配有邮箱服务,只要找到了邮箱服务就相当于绕过了CDN

(5)网络空间安全引擎搜索

通过关键字或网站域名,就可以找出被收录的IP,很多时候获取到的就是网站的真实IP

钟馗之眼:https://www.zoomeye.org

Shodan:https://www.shodan.io

Fofa:https://fofa.so

(6)网站邮件头信息

邮箱注册,邮箱找回密码、RSS邮件订阅等功能场景,通过网站给自己发送邮件,从而让目标主动暴露他们的真实的IP,查看邮件头信息,获取到网站的真实IP

如,邮件原文中获取真实IP

(7)配置不当导致绕过

在配置CDN的时候,需要指定域名、端口等信息,有时配置不当就容易导致CDN防护被绕过

案例1:为了方便用户访问,我们常常将www.test.com 和 test.com 解析到同一个站点,而CDN只配置了www.test.com,通过访问test.com,就可以绕过 CDN 了

案例2:站点同时支持http和https访问,CDN只配置 https协议,那么这时访问http就可以轻易绕过

(8)网站漏洞查找

通过网站的信息泄露如phpinfo泄露,github信息泄露,命令执行等漏洞获取真实IP

(9)CDN绕过工具

https://github.com/Pluto-123/Bypass_cdn

https://github.com/al0ne/Vxscan?tab=readme-ov-file

子域名可以发现一些薄弱资产和边缘业务,同样,端口扫描也可能会发现一些开放的不常见端口,比如不常见的端口暴露其边缘系统的管理页面。

以下是一些高危端口和对应的服务,并且介绍了渗透测试时可以尝试的攻击手段,如下:

注:以上各种端口对应的攻击手段有相当一部分(几乎全部)是查询其他资料得来,其实际可操作性未经验证,仅做理论知识,后续有机会应该会进行验证

1.Nmap/Zenmap

Zenmap是Nmap的图形用户界面(GUI)版本

https://nmap.org

中文网站:http://www.nmap.com.cn

Nmap/Zenmap的扫描速度较慢,但是可以扫描操作系统、端口的服务和版本等详细的信息,同时Zenmap也提供了一些高级功能,如扫描配置文件管理、扫描配置文件导入和导出、扫描结果导出等。它还提供了一些可视化工具,如拓扑图和端口状态图,以帮助用户更好地理解扫描结果。

2.Masscan

https://github.com/robertdavidgraham/masscan

Masscan不建立完整的TCP连接,收到SYN/ACK之后,发送RST结束连接(选项–banners除外)。因此,Masscan扫描速度快,但只能扫描端口。

3.Kscan

https://github.com/lcvvvv/kscan

kscan不但可以扫描端口,还可以进行指纹识别、抓取title信息等。

4.Goby

https://gobysec.net/

5.在线端口扫描工具

http://coolaf.com/tool/port

Online Port Scanner Powered by Nmap | HackerTarget.com

Online Nmap scanner - nmap.online

http://www.jsons.cn/port/

Free Port Scanner with Nmap 🛡️ scan for open TCP and UDP ports

https://tool.cc/port/

1.ehole

https://github.com/EdgeSecurityTeam/Ehole/releases

2.Wappalyzer

Wappalyzer - Technology Profiler 是一个浏览器扩展,它可以帮助用户分析网站所使用的技术。Wappalyzer 可以检测出许多不同的 Web 技术,例如:服务器端语言、客户端脚本、数据库、API 等等。

以火狐为例,在“扩展与主题”中直接搜索即可安装

效果如下

3.TideFinger

https://github.com/TideSec/TideFinger

4.webanalyzer

https://github.com/webanalyzer/

5.在线工具

云悉:https://www.yunsee.cn/

潮汐指纹:http://finger.tidesec.net/

网站目录和敏感文件扫描是网站测试中最基本的手段之一。如果通过该方法发现了网站后台,可以尝试暴库、SQL注入等方式进行安全测试;如果发现敏感目录或敏感文件,能帮我们获取如php环境变量、robots.txt、网站指纹等信息;如果扫描出了一些上传的文件,我们甚至可能通过上传功能(一句话恶意代码)获取网站的权限。

1.dirmap

https://github.com/H4ckForJob/dirmap

2.dirsearch

https://github.com/maurosoria/dirsearch

3.御剑

https://github.com/foryujian/yjdirscan

图形化界面,使用起来简单上手

4.DirBuster

https://sourceforge.net/projects/dirbuster/

支持全部的Web目录扫描方式。它既支持网页爬虫方式扫描,也支持基于字典暴力扫描,还支持纯暴力扫描。该工具使用Java语言编写,提供命令行(Headless)和图形界面(GUI)两种模式。其中,图形界面模式功能更为强大。用户不仅可以指定纯暴力扫描的字符规则,还可以设置以URL模糊方式构建网页路径,同时,用户还对网页解析方式进行各种定制,提高网址解析效率。

5.Webdirscan

https://github.com/TuuuNya/webdirscan/

6.cansina

https://github.com/deibit/cansina

注:目录探测的重点是字典,工具其实没那么重要

旁站指的是同一服务器上的其他网站。很多时候,有些网站可能不是那么容易入侵,可以查看该网站所在的服务器上是否还有其他网站。如果有其他网站的话,可以先拿下其他网站的Webshell,然后再提权拿到服务器的权限,最后就可以拿下该网站了

https://www.webscan.cc/

http://s.tool.chinaz.com/same

搜索引擎:fofa: ip=“1.1.1.0/24”

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。对于红蓝对抗、HW等,C段扫描比较有意义,而对于单独网站的渗透测试,C段扫描意义不大

1.Nmap/Zenmap

Nmap: https://nmap.org

中文网站:http://www.nmap.com.cn

2.Webfinder(小米范工具)

可以高效查找C段的存在的域名,并可以预览网站

魔改版:https://github.com/Liqunkit/webfinder-next

全家桶:

3.K8_C段、旁注工具

全家桶:https://github.com/k8gege/K8tools

4.在线工具

https://chapangzhan.com/

该工具,可先查C段存活IP,并标识出近期是否绑定过域名,直接点击IP,可以跳转

在进行服务器类型的判断时,最简单的方式之一是通过ping命令来进行探测。通常情况下,Windows和Linux的TTL(Time To Live)值有一定的区别,可以借此判断服务器的类型。

下面是默认操作系统的TTL

WINDOWS NT/2000 TTL:128

WINDOWS 95/98 TTL:32

UNIX TTL:255

LINUX TTL:64

WIN7 TTL:64

例1:

D:Documents and Settingshx>ping 61.152.93.131

Pinging 61.152.93.131 with 32 bytes of data:

Reply from 61.152.93.131: bytes=32 time=21ms TTL=118

Reply from 61.152.93.131: bytes=32 time=19ms TTL=118

Reply from 61.152.93.131: bytes=32 time=18ms TTL=118

Reply from 61.152.93.131: bytes=32 time=22ms TTL=118

Ping statistics for 61.152.93.131:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss

Approximate round trip times in milli-seconds:

Minimum = 18ms, Maximum = 22ms, Average = 20ms

TTL值是118,比较接近128,所以我们可以初步判断这台机器的操作系统是Windows操作系

统,128-118=10,所以它经过了10个路由器(不包含本机路由器)到达目的主机。

例2:

D:Documents and Settingshx>ping 61.152.104.40

Pinging 61.152.104.40 with 32 bytes of data:

Reply from 61.152.104.40: bytes=32 time=28ms TTL=54

Reply from 61.152.104.40: bytes=32 time=18ms TTL=54

Reply from 61.152.104.40: bytes=32 time=18ms TTL=54

Reply from 61.152.104.40: bytes=32 time=13ms TTL=54

Ping statistics for 61.152.104.40:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss

Approximate round trip times in milli-seconds:

Minimum = 13ms, Maximum = 28ms, Average = 19ms

TTL值是54,比较接近64,所以可以判断出这台机器使用的是Linux的操作系统,64-54=10,所以一共经过了10个路由器(不包含本机路由器)。因为路由器在选择路径的时候会选择最佳的路由路径,所以不可能是高TTL经过多个路由器(比如TTL为128经过了74个路由器)的情况。想知道经过了哪些路由器的话,可以使用cmd命令里面的tracert命令来查看。

注:通过TTL值来判断服务器类型也不是百分之百准确的,如win7和Linux的TTL值就是相同的,而且有的服务器出于安全考虑可能会修改TTL值混淆攻击者(虽然很少有人这么做)或者直接禁PING。

1.Robots.txt

关于Robots.txt可以看本人的另一篇文章

Robots.txt在渗透测试中的利用-CSDN博客

2.Github搜索语法

GitHub就是信息泄露的宝库之一,用好搜索语法将事半功倍

(1)查询大于或小于另一个值的值

可以使用>,>=,<,和<=搜索是大于,大于或等于,小于和小于或等于另一个值的值

(2)查询范围之间的值

可以使用范围语法 n…n 搜索范围内的值,其中第一个数字 n 是最低值,而第二个是最高值

(3)查询日期

可以通过使用 >、>=、<、<= 和范围查询搜索早于或晚于另一个日期,或者位于日期范围内的日期。日期格式必须遵循 ISO8601标准,即 YYYY-MM-DD(年-月-日)

也可以在日期后添加可选的时间信息 THH:MM:SS+00:00,以便按小时、分钟和秒进行搜索。这是 T,随后是 HH:MM:SS(时-分-秒)和 UTC 偏移 (+00:00)

(4)逻辑运算符

可以使用 NOT 语法排除包含特定字词的结果。NOT 运算符只能用于字符串关键词, 不适用于数字或日期

还可以使用包括AND、OR运算符

(5)排除运算符

缩小搜索结果范围的另一种途径是排除特定的子集。您可以为任何搜索限定符添加 - 前缀,以排除该限定符匹配的所有结果

(6)有空格的查询需使用引号

如果搜索含有空格的查询,您需要用引号将其括起来。

例如:cats NOT “hello world” 匹配含有 “cats” 字样但不含有 “hello world” 字样的仓库

(7)包含运算符

(8)关键字总结

pushed:在push中的代码中查找

created:基于创建时间查找

stars:基于star数量查找

topics:基于标签数查找

size:基于仓库文件数大小查找

language:基于语言查找

user:基于用户名查找

org:基于组织搜索

in:包含搜索

repo:指定仓库搜索 repo:USERNAME/REPOSITORY

filename:基于文件名查找

path:指定路径搜索 cats path:app/public language:javascript 搜索关键字cats,且语言为javascript,在app/public下的代码

extension:指定扩展名搜索 extension:properties jdbc

(9)注意事项

①只能搜索小于384 KB的文件。

②不支持长度超过 256 个字符的查询

③无法使用超过五个 AND、OR 或 NOT 运算符构造查询

④只能搜索少于500,000个文件的存储库。

⑤登录的用户可以搜索所有公共存储库。

⑥除filename搜索外,搜索源代码时必须至少包含一个搜索词。例如,搜索language:javascript无效,而是这样:amazing language:javascript。

⑦搜索结果最多可以显示来自同一文件的两个片段,但文件中可能会有更多结果。

⑧不能将以下通配符用作搜索查询的一部分:. , : ; / ’ " = * ! ? # $ & + ^ | ~ < > ( ) { } [ ]。搜索将忽略这些符号。

3.在线网盘搜索

在线网盘搜索工具,可以通过关键词搜索找到目标泄露的信息,包括电话号码、身份证号、密码文件、员工信息文件等敏感信息

凌风云:https://www.lingfengyun.com/

还是以天融信为例

小马盘:https://www.xiaomapan.com/

盘搜搜:https://pansoso.com/

4.社交平台

利用贴吧等平台进行关键词的搜索,也可以通过贴吧内水贴以社工的方式获取想要的信息。类似的交流平台还有微博、知乎、小红书等等

百度贴吧:https://tieba.baidu.com/

新浪微博:https://weibo.com

知乎:https://www.zhihu.com/

百度文库:https://wenku.baidu.com/

CSDN:https://www.csdn.net/

5.Web源码泄露

(1)git源码泄露

由于目前的web项目的开发采用前后端完全分离的架构:前端全部使用静态文件,和后端代码完全分离,隶属两个不同的项目。表态文件使用 git 来进行同步发布到服务器,然后使用nginx 指向到指定目录,以达到被公网访问的目的。在运行git init初始化代码库的时候,会在当前目录下面产生一个.git的隐藏文件,用来记录代码的变更记录等等。在发布代码的时候,如果.git这个目录没有删除,那么使用这个文件,可以用来恢复源代码

访问 http://XX/.git/config 时,可以下载得到隐藏文件

①GitHack

https://github.com/lijiejie/GitHack

GitHack是一个.git泄露利用脚本,通过泄露的.git文件夹下的文件,还原重建工程源代码

②dvcs-ripper

https://github.com/kost/dvcs-ripper

(2)DS_store文件泄露

.DS_Store是Mac下Finder用来保存如何展示文件或文件夹的数据文件,每个文件夹下对应一个。如果开发人员将.DS_Store部署到线上环境,可能造成文件目录结构泄漏,特别是备份文件、源代码文件。在被利用的网址后面加.DS_Store即可利用

ds_store_exp

https://github.com/lijiejie/ds_store_exp

ds_store_exp 是一个.DS_Store 文件泄漏利用脚本,它解析.DS_Store文件并递归地下载文件到本地

(3)svn源码泄露

在使用 SVN 管理本地代码过程中,会自动生成一个名为.svn 的隐藏文件夹,其中包含重要的源代码信息。一些网站管理员在发布代码时,直接复制代码文件夹到 WEB 服务器上,使.svn 隐藏文件夹被暴露于外网环境,攻击者可借助其中包含的用于版本信息追踪的‘entries’文件,逐步摸清站点结构。.svn 目录下还包含了以.svn-base 结尾的源代码文件副本,如果服务器没有对此类后缀做解析,攻击者则可以直接获得文件源代码。在被利用的网址后面加 /.svn/entries,即可列出网站目录,甚至下载整站

①svnExploit

https://github.com/admintony/svnExploit/

SvnExploit是一款SVN源代码利用工具,其完美支持SVN<1.7版本和SVN>1.7版本的SVN源代码泄露

②dvcs-ripper

https://github.com/kost/dvcs-ripper

(4)swp文件泄露

swp即swap文件,在编辑文件时产生的临时文件,它是隐藏文件,如果程序正常退出,临时文件自动删除,如果意外退出就会保留,文件名为 .filename.swp

直接访问.swp文件,下载回来后删掉末尾的.swp,获得源码文件

(5)cvs信息泄露

CVS是一个C/S系统,多个开发人员通过一个中心版本控制系统来记录文件版本,从而达到保证文件同步的目的。CVS项目在初始化(cvs checkout project)的时候,会在 project 目录下创建一个名为 CVS 的目录,其中保存了各个文件的修改和 commit 记录。通过此目录可以获取代码的历史版本。其中两个关键文件为: CVS/Root 和CVS/Entries,分别记录了项目的根信息和所有文件的结构,直接就可以看到泄露的信息

http://url/CVS/Root 返回根信息

http://url/CVS/Entries 返回所有文件的结构

dvcs-ripper

https://github.com/kost/dvcs-ripper

(6)bzr泄露

bzr也是个版本控制工具, 虽然不是很热门, 但它也是多平台支持, 并且有不错的图形界面。Bazaar 是一个分布式的版本控制系统,它发布在 GPL 许可协议之下, 并可用于Windows、GNU/Linux、UNIX 以及 Mac OS 系统。Bazaar 由Canonical 公司赞助,目前已服务于 Samba、Drupal 等知名的开源项目。不像 Subversion 和 CVS 只支持中心存储库模式,Bazaar 还支持分布式版本控制,让人们能够有效地协作。bzr 在初始化项目时(bzr init/init-repo),会在项目根目录产生名为.bzr 的隐藏目录, 同样暴露了源代码和用户信息

dvcs-ripper

https://github.com/kost/dvcs-ripper

(7)hg源码泄露

Mercurial 是一种轻量级分布式版本控制系统,使用 hg init的时候会生成.hg

dvcs-ripper

https://github.com/kost/dvcs-ripper

(8)WEB-INF/web.xml泄露

WEB-INF 是 Java 的 WEB 应用的安全目录。如果想在页面中直接访问其中的文件,必须通过 web.xml 文件对要访问的文件进行相应映射才能访问。通常一些 web 应用我们会使用多个 web 服务器搭配使用,解决其中的一个 web 服务器的性能缺陷以及做均衡负载的优点和完成一些分层结构的安全策略等。在使用这种架构的时候,由于对静态资源的目录或文件的映射配置不当,可能会引发一些的安全问题,导致 web.xml 等文件能够被读取。

WEB-INF 主要包含以下文件或目录:

/WEB-INF/web.xml

Web 应用程序配置文件,描述了 servlet 和其他的应用组件配置及命名规则。

/WEB-INF/classes/

包含了站点所有用的 class 文件,包括 servlet class 和非 servlet class, 他们不能包含在 .jar 文件中

/WEB-INF/lib/

存放 web 应用需要的各种 JAR 文件,放置仅在这个应用中要求使用的jar 文件,如数据库驱动 jar 文件

/WEB-INF/src/

源码目录,按照包名结构放置各个 java 文件。

/WEB-INF/database.properties

数据库配置文件

利用方式为使用扫描工具或直接在域名后加WEB-INF/web.xml,通过找到 web.xml 文件,推断class文件的路径,最后接class文件, 再通过反编译 class 文件,得到网站源码

(9)备份压缩文件泄露

管理员在对网站进行修改、升级等操作前,可能会将网站或某些页面进行备份,将该备份文件存放到网站目录下,若对该文件未做任何访问控制,导致可直接访问并下载。通常这些备份文件会导致源码泄露,数据库连接信息泄露,用户数据泄露。可能为.rar、zip、.7z、.tar.gz、.bak、.txt、.swp以及和网站信息有关的文件名www.rar、web.rar等等。通过扫描目录,猜测备份文件名即可

1.组织架构查询

(1)官网查询

有部分企事业单位网站首页会有其组织机构、直属单位、各地分部、内设机构和直属机构等介绍,可以根据现有的介绍,加以扩展完善后,尽可能的整理出其组织架构组成

(2)第三方网站查询

天眼查:https://www.tianyancha.com/

企查查:https://www.qcc.com/

企业猫:https://www.qichamao.com/

爱企查:百度安全验证

钉钉企典:https://www.dingtalk.com/qidian/home?spm=a213l2...89.7fW6H4YZ

小蓝本:https://www.xiaolanben.com/pc

注:100%控股的一定是目标资产,但是占比较少的不论是SRC还是攻防演练等,都有可能不收该站点的报告,因为不完全是目标的资产

(3)Google搜索

直接搜xx子公司

2.网络结构查询

Zenmap、Goby都可以查看网络拓扑结构

Zenmap:

https://nmap.org

http://www.nmap.com.cn

Goby:https://gobysec.net/

3.人员及邮箱信息

(1)官网获取

官网“联系我们”,即可获取邮箱甚至人员信息

(2)在线网站

Find the email address format for millions of companies

Find email addresses of companies and people - Skymem

Find email addresses in seconds • Hunter (Email Hunter)")

(3)工具

https://github.com/laramies/theHarvester

ENScan_GO:https://github.com/wgpsec/ENScan_GO

(4)搜索引擎

google、baidu、bing等

以天融信为例,语法为:site:topsec.com.cn 邮箱

(5)其他方法

例如,whois、威胁情报、备案信息等等,查询网站在前面上文中都有提及,此处不再赘述

1.搜狗微信

搜狗微信支持搜索微信公众号和微信文章,可以通过关键词搜索相关的微信公众号,或者是微信公众号推送的文章

https://weixin.sogou.com/

2.微信APP

在微信APP中搜索相关的公众号关键字,进行关注获取相关资产

1.小程序搜索

(1)微信小程序

在微信APP中可以下拉直接搜索小程序,小程序大多数都是Js代码构成,会出现一些信息泄露

(2)支付宝小程序

在支付宝APP中可以直接通过关键词搜索小程序

2.小程序源码提取

https://github.com/sjatsh/unwxapkg

https://github.com/chenrensong/SS.UnWxapkg

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

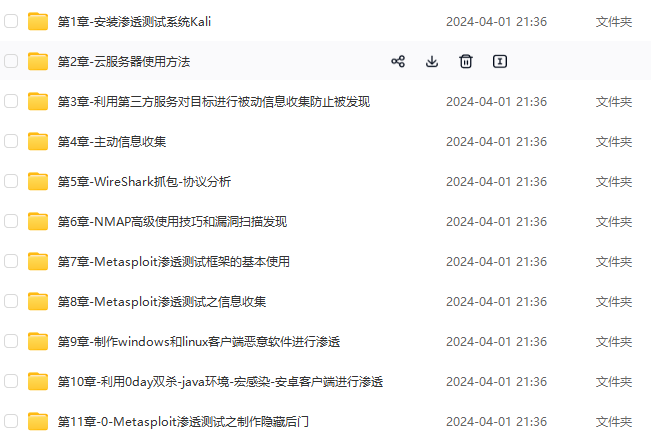

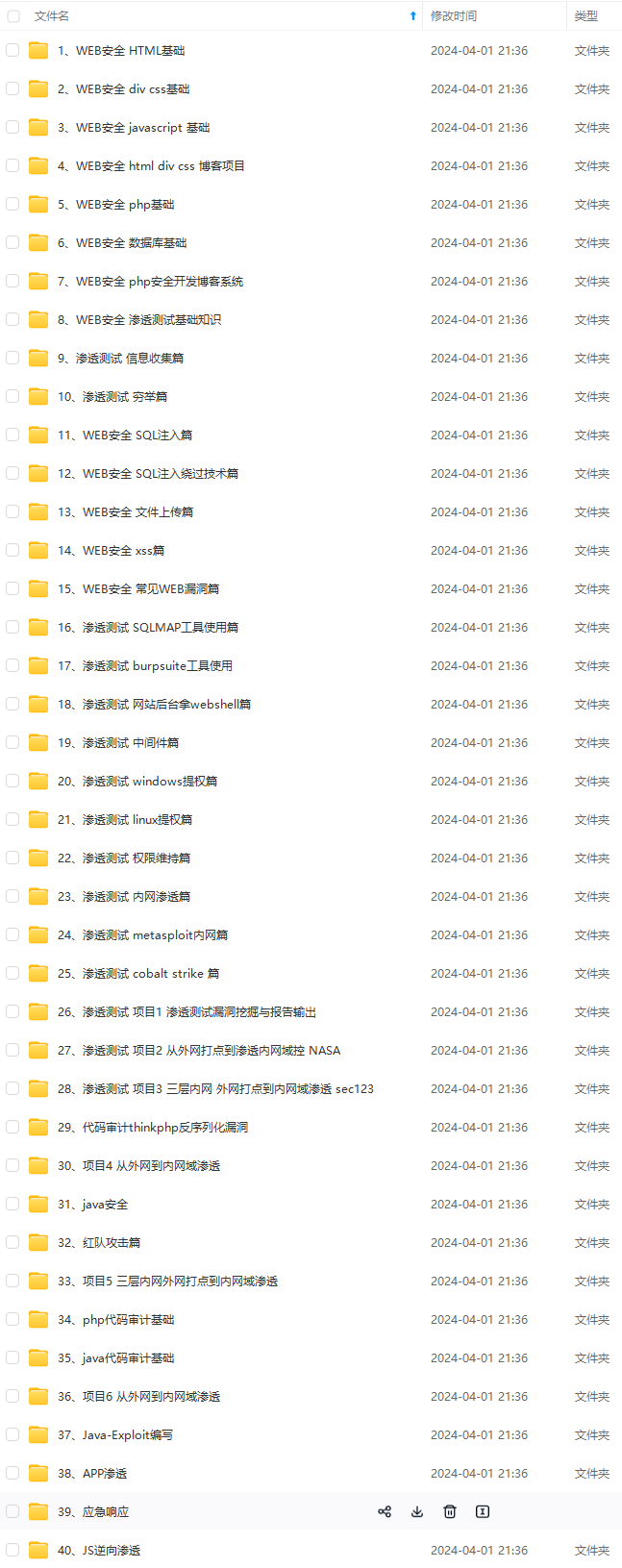

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

等,查询网站在前面上文中都有提及,此处不再赘述

1.搜狗微信

搜狗微信支持搜索微信公众号和微信文章,可以通过关键词搜索相关的微信公众号,或者是微信公众号推送的文章

https://weixin.sogou.com/

2.微信APP

在微信APP中搜索相关的公众号关键字,进行关注获取相关资产

1.小程序搜索

(1)微信小程序

在微信APP中可以下拉直接搜索小程序,小程序大多数都是Js代码构成,会出现一些信息泄露

(2)支付宝小程序

在支付宝APP中可以直接通过关键词搜索小程序

2.小程序源码提取

https://github.com/sjatsh/unwxapkg

https://github.com/chenrensong/SS.UnWxapkg

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

[外链图片转存中…(img-Wde2G5rY-09)]

[外链图片转存中…(img-eT81wXJZ-09)]

[外链图片转存中…(img-MFmdGHus-09)]

[外链图片转存中…(img-RQg1PPLl-10)]

[外链图片转存中…(img-N9Q8ndB2-10)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

到此这篇ip域名提取查询app下载官网(ip域名提取查询 apk)的文章就介绍到这了,更多相关内容请继续浏览下面的相关推荐文章,希望大家都能在编程的领域有一番成就!版权声明:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若内容造成侵权、违法违规、事实不符,请将相关资料发送至xkadmin@xkablog.com进行投诉反馈,一经查实,立即处理!

转载请注明出处,原文链接:https://www.xkablog.com/bcyy/15397.html