针对变电站单一固定的加解密算法应对第三方截取和暴力激活成功教程能力不足的问题,国电南瑞科技股份有限公司、南瑞集团有限公司的徐广辉、高诗航、马玉龙、滕春涛、刘汝华,在2024年第7期《电气技术》上撰文梳理变电站网络通信构架特点,提出动态更新安全策略的变电站安全体系方案。

首先构建全站统一的安全策略库,通过证书授权机和密钥代理机进行管理,为每个设备建立与其通信能力匹配的策略库子集;通信设备在线动态选择适合自身能力的安全策略,并对当前安全策略进行时效管理,实现安全策略的自适应动态更新,提升变电站信息安全主动防护的能力。通过设计测试平台,对策略动态更新功能、通信性能及设备功能进行实测,证明策略动态更新机制不影响设备核心功能的正常运行,对设备通信实时性有轻微影响。

近年来网络安全事件频发,网络安全形势愈发严峻,逐渐从黑客攻击转变为国家之间的对抗,例如乌克兰国家电力系统大面积停电事件、棱镜门事件、伊朗核电站遭“震网”病毒袭击事件、委内瑞拉古里水电站事件等都是利用网络攻击实现战略目标的例子。

信息安全问题影响各个行业的正常平稳运行,也是威胁电网安全稳定运行的重要因素。为防止网络攻击影响电力系统安全稳定运行,变电站信息系统不断探索国内外信息安全新成果,提出并不断完善可信3.0系统及相关法律法规等,以满足电力系统信息的机密性、完整性、可用性、不可否认性等要求。但是,如何有效提升变电站整体通信安全水平、构建变电站设备的内生安全防护体系仍是重要的研究课题

。

目前,变电站的信息安全防护主要是按照“安全分区、网络专用、横向隔离、纵向加密”的十六字方针构建防护网络,很好地满足了现阶段的安全需求。在此方针的指引下,保护控制等重要二次设备的网络数据通信,通常采用简单加密或明文进行数据交互,这种通信方式应对第三方截取分析、暴力激活成功教程等网络攻击的能力非常薄弱,严重影响了变电站内数据信息的机密性和可用性。过程层、间隔层通信协议多为国际标准协议,无法防范第三方截取分析及攻击干扰,国内多个厂家在持续研究针对此问题的应对措施。

针对上述问题,本文提出安全策略动态更新的变电站安全通信体系方案,以提升变电站的信息安全主动防护能力。

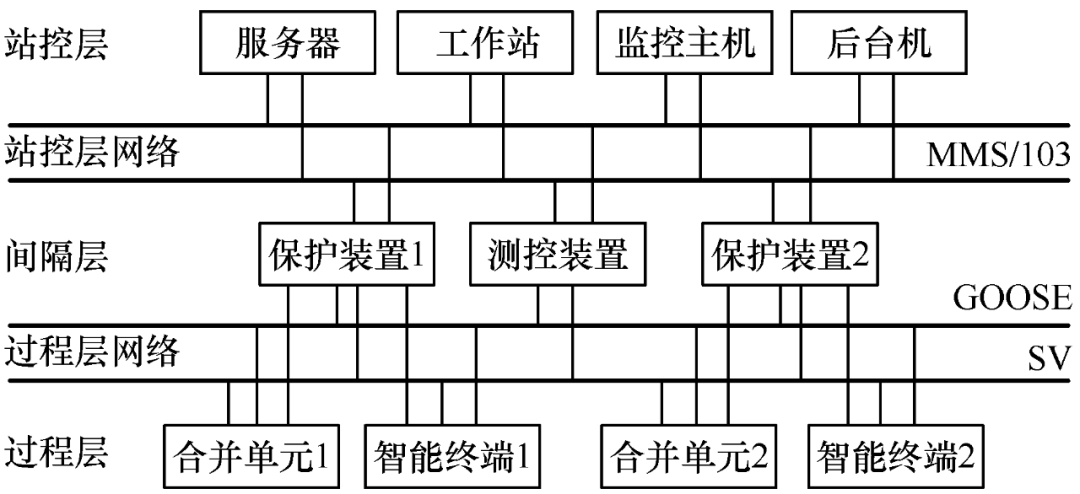

目前,变电站通信结构有三层两网结构和三网合一结构。以三层两网结构为例,如图1所示,三层包括站控层、间隔层、过程层,两网是指站控层网络和过程层网络。

站控层包括监控主机、工作站、数据服务器、远端子站、保护信息子站等设备,承担实时历史数据的存储、显示、管理功能;间隔层包括继电保护装置、测控装置、录波装置等设备,实现变电站一次设备的控制、保护、数据分析等功能;过程层包括合并单元、智能终端等智能采集控制设备,实现一次数据的实时采集与断路器等开关设备的控制。

站控层网络通信协议主要有国网国产化CMS(communication message specification for substation secondary system)规约、IEC 61850标准中制造报文规范(manufacturing message specification, MMS)通信协议、IEC 60870—5—103通信协议;过程层网络多采用面向通用对象的变电站事件(generic object oriented substation event, GOOSE)和采样值(sampled value, SV)协议。当前,站控层网络和过程层网络的数据交互多采用明文方式,或者采用简单的对称加解密算法,其主要安全措施有:

1)通过数字证书认证实现通信双方的安全检查。信息的接收和发送端从第三方数字证书服务器获取证书,通信时交换证书,校验证书有效合法性,并进行签名校验,确认对方身份及操作权限。这种方式实时性不高,适用于工控机服务器类型设备间的认证。该类安全通信机制由于证书服务器的设备管理问题存在争论,未能在变电站推广应用。

2)通过IEC 62351安全通信协议标准进行安全通信。标准针对变电站自动化系统中的IEC 61850通信协议,在传输控制协议(transmission control protocol, TCP)层与应用数据传输(transport services on top of the TCP, TPKT)层之间增加安全传输层(transport layer security, TLS)协议,该安全通信机制提供基于端对端的加密和对中间人攻击的防护;在客户端与服务端建立MMS连接时提供消息认证功能,防止设备信息未经授权的访问。该类安全机制因需要人为干预通信密钥的更新,不适应变电站不间断通信的需求,故仅作为科技项目进行试点。

3)对通信数据内容进行加密。其主要方式包括:报文内容通过加密签名算法进行认证加密,例如扩展GOOSE/SV数据的应用协议数据单元(application protocol data unit, APDU),增加国密SM2数字签名信息;GOOSE/SV数据内容经过加密算法进行密文通信;基于GOOSE特征的变化数据增加数字签名加密信息。该类安全机制对GOOSE/SV数据实时性有一定的影响,因此多进行理论上的探讨与研究。

上述信息安全加固方法尚未针对站控层和过程层网络提出整体综合防护方案,还存在信息安全认证策略单一、安全加解密算法固定的问题,在应对第三方截取分析、暴力激活成功教程攻击时的防护能力不足,因此需要进一步研究能够综合考虑站控层和过程层设备特点的安全体系方案,以提高智能变电站信息安全防护水平。

在变电站三层两网的通信结构中,站控层通信网络主要基于TCP,过程层通信网络主要基于数据链路层协议,而且二次设备数据处理能力各不相同。基于这些特点,安全策略动态更新的变电站安全体系方案为:全站安全通信采用统一信息安全策略库,策略统一编号,由证书授权机和密钥代理机进行管理;根据每个设备的通信处理能力,建立相应策略子集;设备在通信建立过程中进行身份认证,根据两端的能力选择通信策略;设备对当前安全策略进行时效管理,实现安全策略的自适应动态更新;为应对第三方暴力激活成功教程,在实际密钥数据中

添加装置特征随机因子,提高密钥激活成功教程难度。

通过安全策略动态更新和伪密钥机制,在确保通信安全策略适于各设备通信处理能力的条件下,可有效提升变电站通信安全体系的安全加固性能。

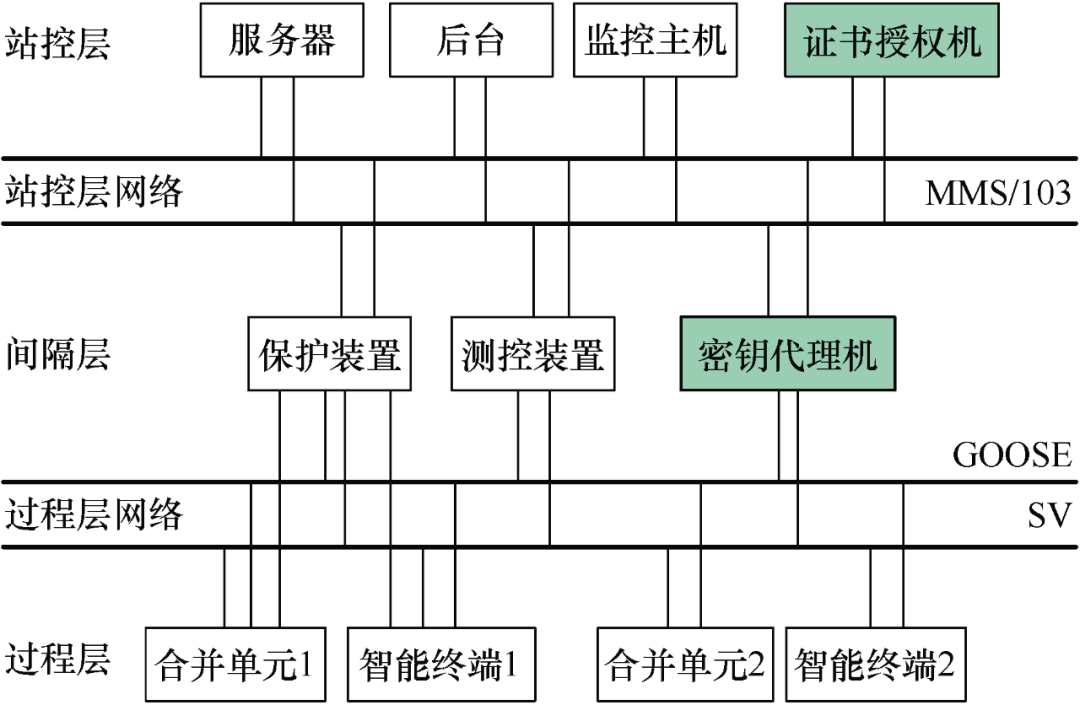

在站控层增设证书授权机,接入站控层网络;在间隔层增设密钥代理机,接入站控层网络和过程层网络,变电站安全证书管理系统结构示意图如图2所示。

证书授权机和密钥代理机分别用于站控层网络和过程层网络中证书和密钥的管理,且证书授权机和密钥代理机的数据自动同步。根据变电站内网络设备的规模,全站可在监控后台上部署证书授权机和密钥代理机软件,也可单独设置一台证书授权机和密钥代理机,还可全站划区域分布式设置多台证书授权机和密钥代理机。

过程层设备为实现证书验证和安全策略更新,需要增加验证通信网络,该网络可以独立配置,也可以复用过程层网络。

汇集站内所有通信设备支持的安全策略并统一编号。根据设备通信处理能力生成对应策略库的子集,而且子集的安全策略编号与全集的相同,保证动态更新后的安全策略一致。

变电站统一的安全策略库包含各加密算法、摘要算法、算法时效、密钥加工方式及编号,加解密策略库见表1。业内常用的加密算法包括高级加密标准(advanced encryption standard, AES)、三重数据加密算法(triple data encryption standard, 3DES)、SM4国密分组密码算法、里斯本密码(Rivest cipher 4, RC4)等,各算法根据密钥长度不同又衍生出不同安全强度的子算法。

业内常用的摘要算法包括信息摘要算法(message-digest algorithm 5, MD5)、哈希算法(secure Hash algorithm, SHA)、SM3密码杂凑算法等,用于对伪密钥等数据信息进行摘要

计算。

变电站保护、测控、合并单元、智能终端等设备的通信数据处理能力相对较弱,但对通信数据实时性要求高,其安全策略宜选择加解密速度快的对称加解密算法;而后台机、服务器设备的数据处理能力较强,实时性要求相对低,可支持加解密计算流程复杂的非对称加解密算法。

在通信过程中,根据双方策略子集在线选择双方都支持的安全策略,而且优先使用未用过的策略。

按照选择策略中的密钥加工方式生成伪密钥,再进行传递。常见的加工方式主要是将装置的唯一标识符(unique identifier, UID)、时间、温湿度、目录内容等随机因子,经过组合加工生成各自的伪密钥。第三方设备即使截取了密钥交换过程的数据,没有相应密钥加工规则,也无法获得真正的密钥和加解密算法,无法直接对业务数据进行激活成功教程。

通信设备对当前策略进行时效管理,通信时间超出时效时双方更新策略。第三方设备即使截取数据暴力激活成功教程出密钥,也会因为策略变化而无法激活成功教程当前的通信数据。

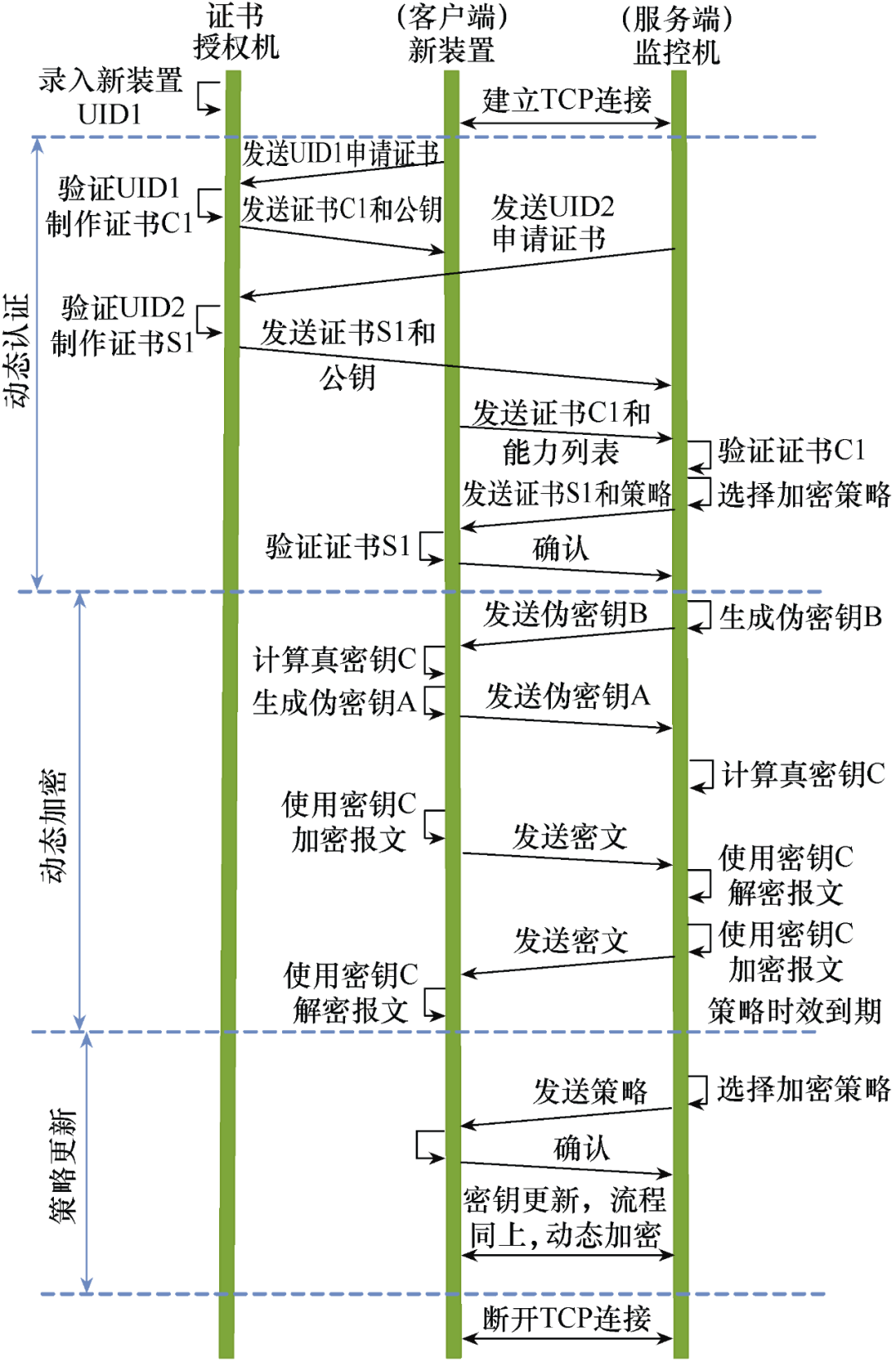

站控层通信包括后台之间及后台与间隔层装置之间的网络通信,通信多采用TCP。安全策略动态更新机制在认证对方合法身份的过程中实现,站控层动态更新流程如图3所示。

首先在证书授权机上离线配置后台或装置的UID,证书授权机生成合法设备列表。然后在后台和装置通信的起始阶段增加相互认证环节,即在TCP握手后,业务数据发送前完成证书的认证与安全策略的选择。相互认证步骤如下:

1)双方分别将自己的UID发送给证书授权机。授权机根据合法设备列表判断UID的合法性,对于合法设备,授权机为其制作授权证书,并连同授权机公钥一起发送给该装置,否则不制作和颁发证书。

2)双方获得授权证书后,分别作为客户端和服务端进行授权证书和能力列表交换。首先客户端将证书发送给服务端,然后服务端使用证书授权机公钥来验证授权证书合法性。如果合法,就根据能力列表和自身支持的安全策略,通过线性同余算法(linear congruential generator, LCG)选定安全策略,并将策略编号和自己证书发送给客户端;如果非法就断开连接。最后客户端校验服务端的证书并进行确认。只有双方均验证正确后,才进行下一步加密通信。

3)双方相互验证成功后,根据安全策略对应的密钥加工方式,动态生成伪密钥。首先双方生成各自混合UID、时间戳、温湿度、目录内容等随机因子,计算得出伪密钥数据。服务端的伪密钥混合入密钥有效期(例如3h)。双方通过DH(Diffie- Hellman)密钥交换协议,将加密后密钥数据发送给对方,最后双方从接收的伪密钥数据中解密出真正的密钥、时效等信息。

4)相互验证成功后,双方的业务数据采用加密通信。同时,由服务端装置重启时效管理功能,超出有效时间后,服务端通知客户端进入更新流程。当双方的证书时效到期时,更新通信安全策略。服务端设备根据双方支持的策略子集,重新选择安全策略,重新交换密钥。时效策略更新流程简化了证书认证过程,可以减少策略更新时间,避免策略更新引起的通信卡顿。

需要进行多连接安全通信的设备,应支持多个连接多种安全策略的运行模式,确保各个设备间通信安全策略的差异化。

1)网络通信过程中动态认证对方合法身份的机制,提高了设备合法性认证的时效性。

2)动态更新机制在有效时间耗尽后自动更新策略,攻击者即使截取数据暴力激活成功教程成功,也会因为有效时间耗尽而无法用相同算法及密钥继续截取激活成功教程新的信息。

3)密钥分发算法过程中伪密钥加工方式差异化,使攻击者激活成功教程密钥的难度加大,无法在短时间内解出真正的密钥。

4)策略库所提供的加密算法和密钥强度,可根据设备

硬件资源和性能进行合理选取,达到既保证数据加密强度,又不明显影响设备功能的目的。

过程层通信中的主要数据是GOOSE/SV组播数据,且采用消息订阅发布的机制,发布数据常有多个订阅者。全站设备的GOOSE/SV消息订阅发布配置全站统一管理,例如设备收发数据的组播地址、数据的订阅关系、全站唯一设备名称IEDName(intelligent electronic device name)等。各设备根据全局订阅发布配置文件生成自己的订阅发布配置文件,用于GOOSE/SV数据收发。

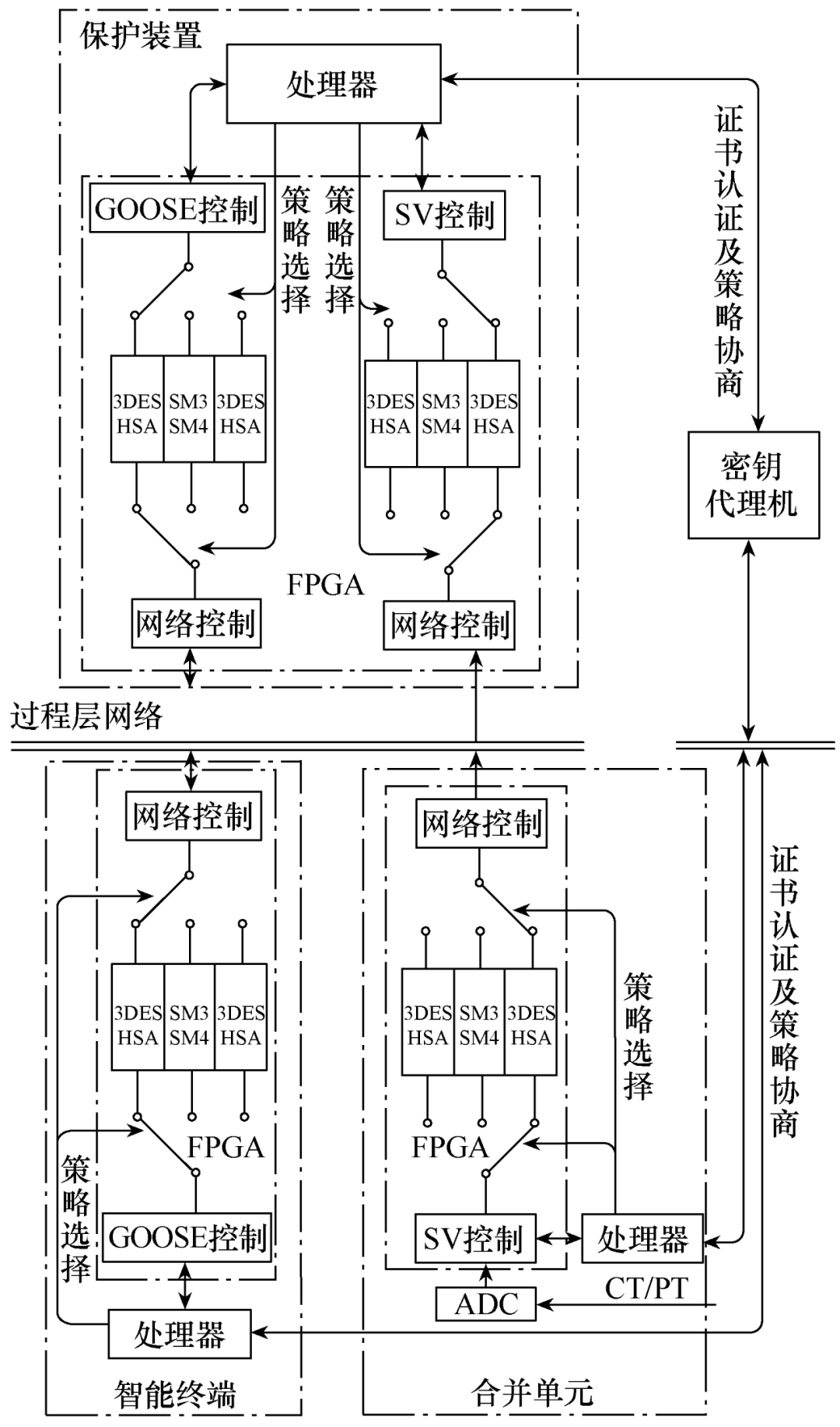

另外,为了保障GOOSE/SV数据收发的实时性和稳定性,保护控制设备、智能终端、合并单元等多采用现场可编程门阵列(field programmable gate array, FPGA)实现网络数据的收发控制。因此,过程层动态更新安全策略机制中的加解密功能可以通过FPGA辅助完成,其系统功能示意图如图4所示。

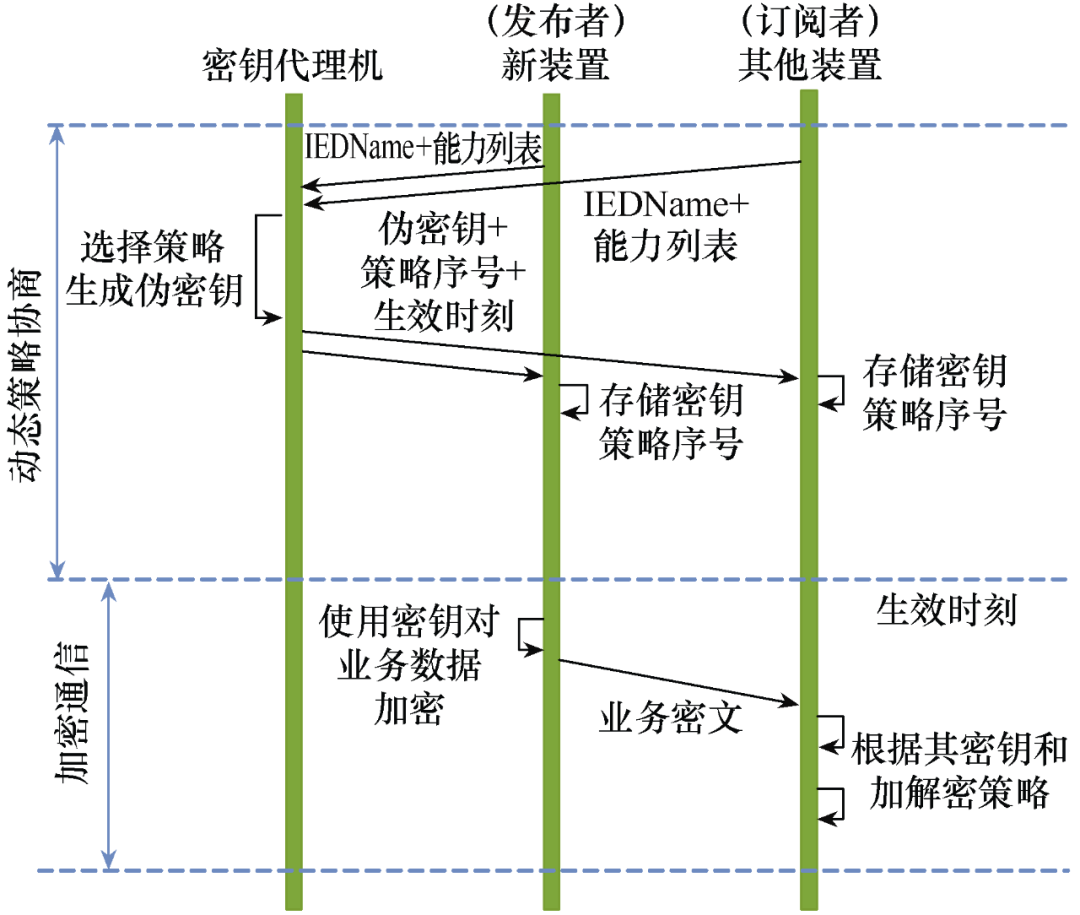

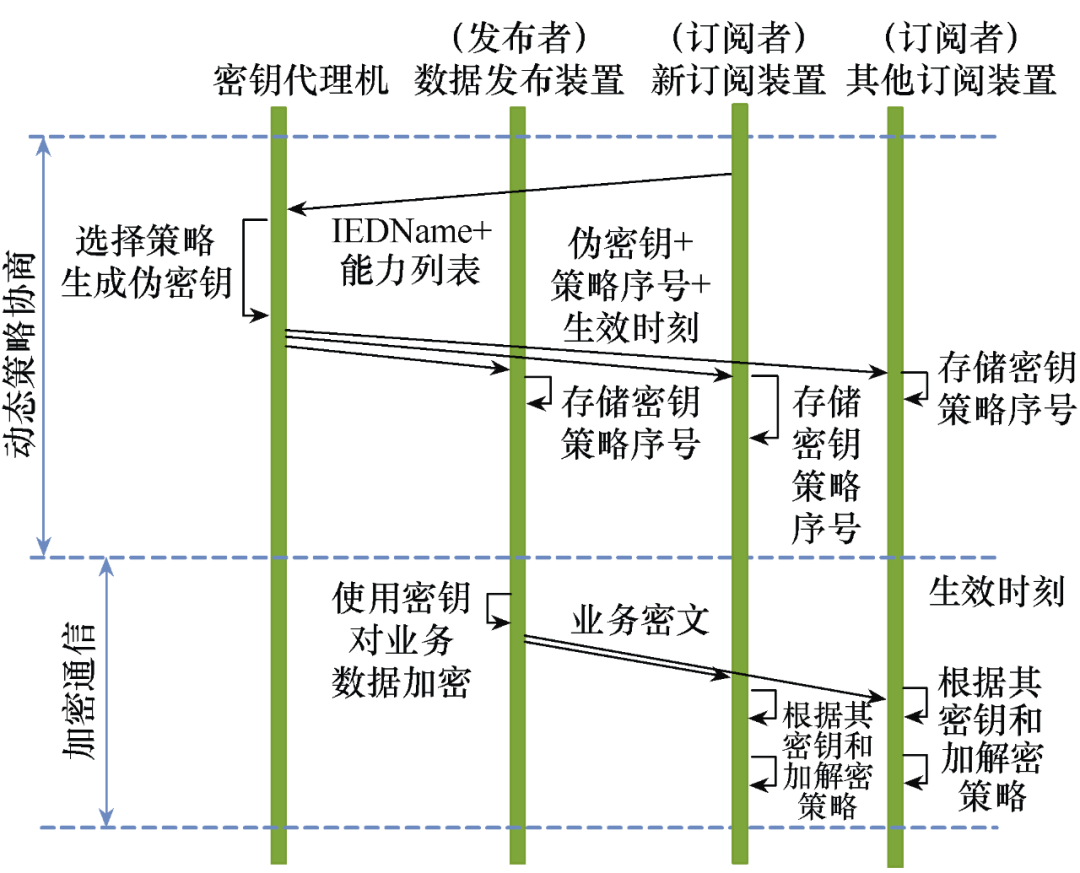

图4中的证书认证网络根据过程层网络的数量及流量,可以独立设置,也可以复用过程层网络。由于动态安全策略认证过程延时长,为了不影响GOOSE/SV数据实时性,需要将动态选择的策略结果及策略的生效时刻发送给订阅者,确保多个订阅者可以在更新时刻同时切换,实现策略更新和数据收发并行。过程层新增发布设备动态更新流程如图5所示。

当设备信息录入证书授权机后,授权机自动将设备信息同步给密钥代理机。当设备接入过程层网络时,将自己的设备名称和能力列表发送给密钥代理机,密钥代理机根据此设备的IEDName、过程层全局配置和各设备能力列表,通过LCG计算出策略序号,确定密钥生效时刻及有效时间,生成伪密钥。通过DH密钥交换协议,将伪密钥发送给订阅者和发布者。订阅者和发布者解密出策略序号、密钥及生效时刻并保存。到生效时刻,订阅者和发布者同时切换安全策略。

在线新增订阅者时,新增订阅者仅需发送其设备名称和能力列表给密钥代理机,过程层新增订阅设备动态更新流程如图6所示。

当订阅者通信连接重新恢复时,按照图6所示流程重新选择,需要重新发送设备通信信息。当通信正常过程中策略有效时间耗尽时,密钥代理机重新发送选择结果,此时发布者和订阅者不需要再次发送设备名称和能力列表。

1)采用FPGA协助实现数据收发及加解密功能,对过程层数据的实时性影响轻微,满足保护控制设备的实时性要求。

2)实现系统安全策略的在线动态更新,提高信息安全防护能力。

3)策略选择和数据加解密并行,延后同时生效,

此机制可以避免策略更新过程对实时数据收发的影响。

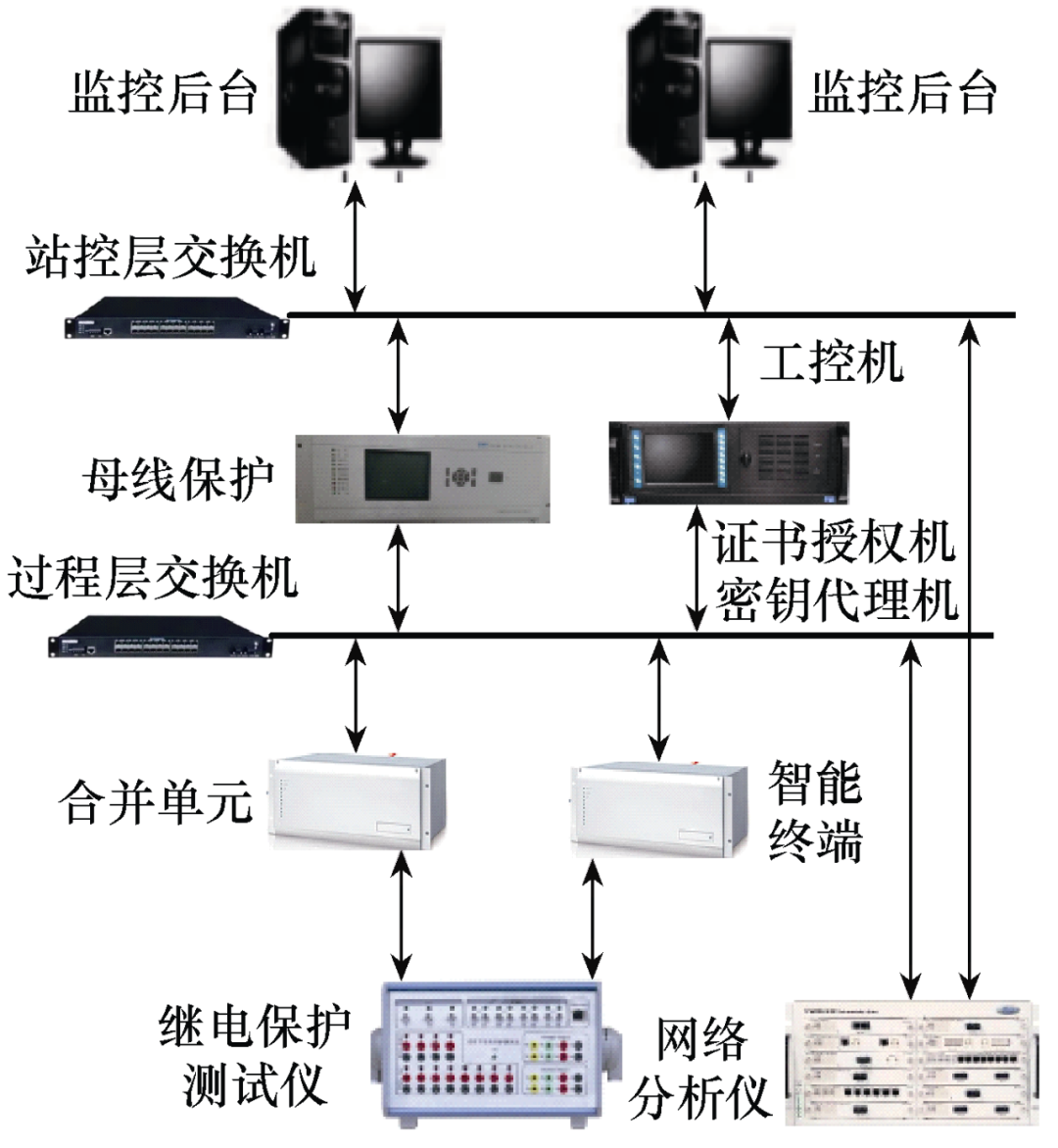

为验证本文安全防护方案的有效性,在现有监控后台、保护装置、合并单元、智能终端等二次设备上部署该方案,并按照变电站典型通信结构搭建测试平台,测试平台结构示意图如图7所示。

继电保护测试仪输出模拟量、状态量,通过合并单元、智能终端接入保护的数字化通信接口模块,保护装置通过监控通信模块和监控后台进行网络通信。网络分析仪同时接入过程层和站控层网络,用于记录和分析两个网络数据。工控机(证书授权机、密钥代理机)接入站控层和过程层网络,部署证书授权机软件和密钥代理机软件完成证书管理功能,承担证书授权机和密钥代理机功能。

监控后台和保护装置的通信模块开发站控层安全策略更新功能,支持表1全部策略;保护装置的数字化通信接口模块、智能终端、合并单元开发过程层安全策略更新功能,仅支持表1的0x12/0x13/0x14/0x21策略子集。

本文方案中,安全策略在通信过程中不断更新,且更新时间小于1.5h。通常暴力激活成功教程采用穷举法,需要计算密钥空间四分之一以上的密钥,才有可能找到真正的密钥,其计算时间均在5h以上,远大于本文方案的策略更新时间,因此本文方案可有效避免第三方暴力激活成功教程对通信安全的威胁。

测试安全通信功能对设备通信性能的影响,站控层测试包括通信建立延时、模型读取延时、定值修改延时、控制命令延时及事件顺序记录(sequence of event, SOE)上送延时;过程层测试包括设备通信恢复、控制时间、SOE延时及差动速断保护出口延时时间。记录最大时间,并对比现有未部署本文方案的设备的相应性能,其测试结果见表3。

在站控层通信过程中,通信建立阶段延时较大,其他阶段不受影响。但通信建立是一次性过程,对后续通信没有影响。

在过程层通信过程中,通信建立时策略更新过程与数据收发过程是并行的,因此通信建立过程不影响通信实时性。

综上所述,本文安全方案对系统通信实时性无明显影响,且大幅增强了系统的安全性,具有良好的推广前景。

本文的安全机制中引入了统一的策略库,通信双方动态选择安全策略,密钥数据中增加装置特征信息,且对安全策略进行时效管理,从而实现了安全策略的动态更新,提高了系统应对暴力激活成功教程攻击的能力,有效提升了变电站设备间的通信安全水平。

由于变电站设备的处理能力、通信能力不同,如何针对性地设计全站安全策略库,如何更好地平衡装置功能性能和信息安全需求,是需进一步研究的内容。

下载论文PDF版,请点击左下角“阅读原文”,访问期刊网站。

🔗 抢鲜看|《电气技术》2024年第7期目次及摘要

🔗 中国电工技术学会开学第一课|东南大学陈武教授:寻迹电力电子

🔗 《中国的能源转型》白皮书全文发布

🔗 福州大学配电网及其自动化研究中心:基于递归径向基神经网络滑模的多功能柔性多状态开关控制方法

🔗 江苏核电公司申雁鹏、王声学:10kV箱变改造为发电机转子护环感应加热电源的研究与应用

🔗 伊朗德黑兰大学Mehrage Ghods等:基于绕组函数模型的永磁横向磁通发生器在直接驱动系统中的性能评价

联系我们

☎️ 《电工技术学报》:010-/6981;邮箱:

☎️ 《电气技术》:010-;邮箱:

☎️ 《中国电工技术学会电机与系统学报(英文)》:电话:010-;邮箱:

☎️ 编务:010-

☎️ 订阅:010-

☎️ 商务合作:010-/6838

到此这篇104规约遥信量最大多少(104规约遥信报文)的文章就介绍到这了,更多相关内容请继续浏览下面的相关推荐文章,希望大家都能在编程的领域有一番成就!

版权声明:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若内容造成侵权、违法违规、事实不符,请将相关资料发送至xkadmin@xkablog.com进行投诉反馈,一经查实,立即处理!

转载请注明出处,原文链接:https://www.xkablog.com/kjbd-jg/60982.html